| 为什么Auth0与Azure "左移" | 您所在的位置:网站首页 › Auth0与Singpass的整合 › 为什么Auth0与Azure "左移" |

为什么Auth0与Azure "左移"

|

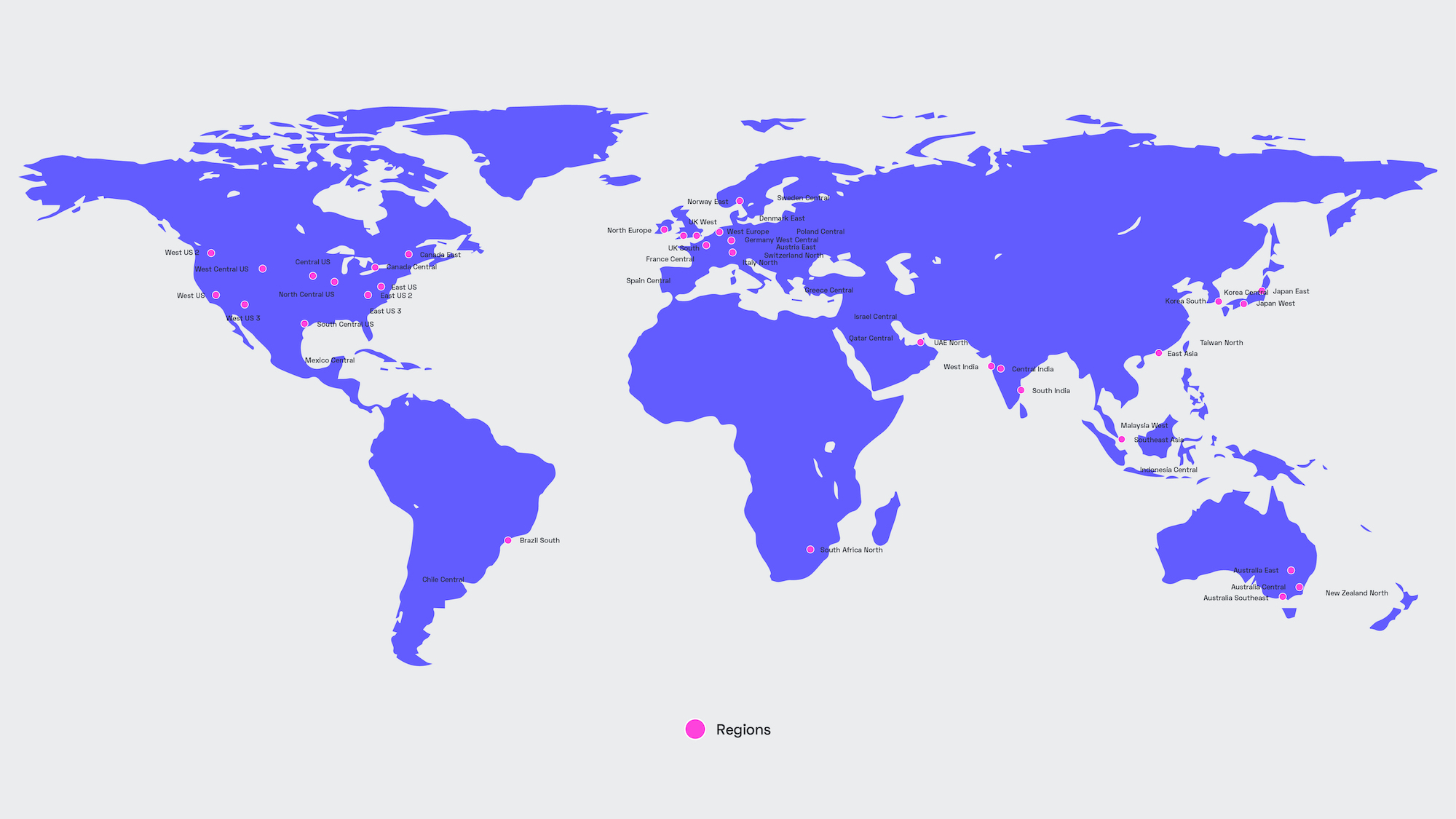

选择是好的。我们喜欢超市货架上摆放着数百种早餐麦片的样子。我们选择我们使用的智能手机和我们驾驶的汽车。对于企业和他们所使用的技术也应该如此。 今天,我们把Auth0身份识别平台带到了微软Azure,使我们的私有云客户能够根据他们的需要挑选合适的基础设施供应商。 这意味着有更多的地区可供选择。微软目前在全球60多个地区开展业务,使之更容易符合数据居住和主权要求。 如果你已经在Azure的云服务器上运行你的应用程序,你将受益于一个融合的基础设施,每个组件都在同一个底层云平台上运行。

我们同样很高兴地告诉你开发过程的情况。Auth0一直把安全放在首位。去年,我们采用了 "左移 "原则,使之更进一步。这将与安全有关的任务放在软件开发生命周期(SDLC)的起点,使其更容易建立一个更强大、更有弹性的产品。 在为微软Azure构建Auth0身份认证平台时,我们始终坚持这些原则,并对最终结果感到兴奋。最终产品反映了我们的设计安全理念,并忠实于行业最佳实践。 让我们来谈谈 "左移 "的含义。这是软件开发领域的一个既定术语,指的是各种领域,包括与安全有关的领域和其他领域。简而言之,你把通常发生在开发生命周期末尾的事情,在开始时就解决。测试驱动开发(TDD)是一个值得注意的例子。 正如Auth0的CISO Jameeka Aaron所说。"没有人希望他们的CISO在最后一刻出现,在发布前有800个漏洞需要修复"。我们的安全工程团队在设计和开发阶段寻找漏洞,并在早期补救问题,以防止最后一分钟的紧缩,或者更糟的是,不得不重新设计。 在Auth0,我们的Shift-Left流程同时解决了安全软件开发的人力和技术因素。所有的代码都必须满足严格的安全要求,并不断地根据复杂的静态分析基准进行测试。 我们还为所有开发人员提供安全编码培训,其中一些人被指定为 "安全倡导者"。这些员工充当工程部和我们专门的平台安全团队之间的联络人。他们还接受额外的培训,在他们的团队中充当安全倡导者。 安全第一的架构当我们为微软Azure开发Auth0身份认证平台时,我们强调了 "左移 "原则,并在开发周期开始时就专注于建立一个强大的安全架构。 我们建立了一个专门的Azure AD租户和自动治理控制,以支持资源和身份隔离,要求MFA和Azure PIM用于特权访问,并通过Azure策略执行安全标准。在开发过程的早期阶段优先考虑安全问题是我们 "设计即安全 "战略的一部分,以减轻风险并使客户免受网络威胁。 安全工程团队还负责Azure客户账户的配置和管理。在Azure中,这些被称为订阅。这些都是用来隔离私有云环境和所有相关的配置资源,如虚拟机、数据存储,等等。 我们建立了一个管理Azure订阅的新服务,它被直接整合到我们的平台基础设施工作流程中。这有助于实现我们管理Azure私有云环境的自动化,并极大地改善了环境创建时间。这是我们Azure治理的另一部分,以保持客户环境的隔离和安全。 边缘的Cloudflare为了帮助防止基于网络的攻击,Auth0身份识别平台使用Cloudflare--一种流行的反向代理和内容交付网络(CDN)产品。 Cloudflare作为应用程序和外部世界之间的网关。该服务主动分析所有入站流量,并阻止可能损害Azure实例顺利运行的东西,包括恶意机器人和DDoS攻击。进一步的保护来自于其可定制的速率限制和防火墙规则。 这意味着为你的用户提供更好、更可靠的服务。它还具有一些明显的性能优势。通过Cloudflare的CDN,静态资产(如图像和脚本)被托管在靠近用户的地方,从而减少了加载时间。流量通过Cloudflare的Anycast网络进行路由,该网络由100个国家的250多个地点组成,提供更大的弹性和低于50ms的延迟。 检测和响应在IT工程师、安全专家或开发人员手中,日志是一个强大的工具。在补救一个棘手的问题或试图识别一个企图的入侵时,它们是你首先要看的地方。 在为微软Azure构建Auth0身份认证平台时,我们希望使其易于审计和监控。所有Azure实例以及后端数据库都默认启用了日志记录功能。默认情况下,我们将日志保留13个月。 每个Azure环境都被Auth0的主机监控代理所覆盖。这可以监控每个主机的安全、性能、配置和状态。我们还默认启用了Azure安全中心和防御者,进一步加强了我们的安全监控能力。 灾难恢复身份是业务的根本。你的CIAM系统是你的应用程序和用户之间的网关。你不可能承受大量的停机时间。考虑到这一点,我们在为微软Azure设计Auth0身份认证平台时,花了很多时间考虑到恢复能力。 所有的服务都是在三个可用区(AZ)内配置的。在AZ发生故障的情况下,服务被设计为在其他健康AZ中自动恢复。每六小时进行一次备份,并安全地保留在与部署相同的区域,我们可以在四小时内从最后的快照中恢复一个实例。 Azure的坚实基础让我们通过讨论微软Azure本身来进行总结。毕竟,如果底层基础设施不符合标准,建立一个安全的平台还有什么意义呢? 幸运的是,这里没有这种担忧。我们已经开始欣赏底层Azure平台和生态系统中的安全功能和工具。微软也有正确的心态。Azure访问控制最佳实践敦促用户将身份作为主要的安全边界。这反映了企业IT的变化,特别是BYOD和云计算的兴起,这使得建立无懈可击的网络防御变得更加困难。 身份是保护你最重要数据的最佳方式。定义明确的权限可以限制安全漏洞的影响,而使用MFA和SSO可以帮助防止账户首先被泄露。要了解微软Azure上的Auth0身份识别平台如何使您的组织受益,请点击这里。 |

【本文地址】